なった。10月から。

ちょうど1年前、元々所属していた SRE Team の EM になった。1年間、SRE Team のマネジメントをしつつ、SRE Team が活躍できる機会を提供し続けられるように、どちらかというとユーザーでもある開発チーム、あるいは開発部全体のことに目を向けていた。開発チームがチャレンジングなことをしようとすればするほど、SRE Team もよりチャレンジングな課題に挑戦できるはず。現状と未来、両方を見つめてやれることをやってきた。

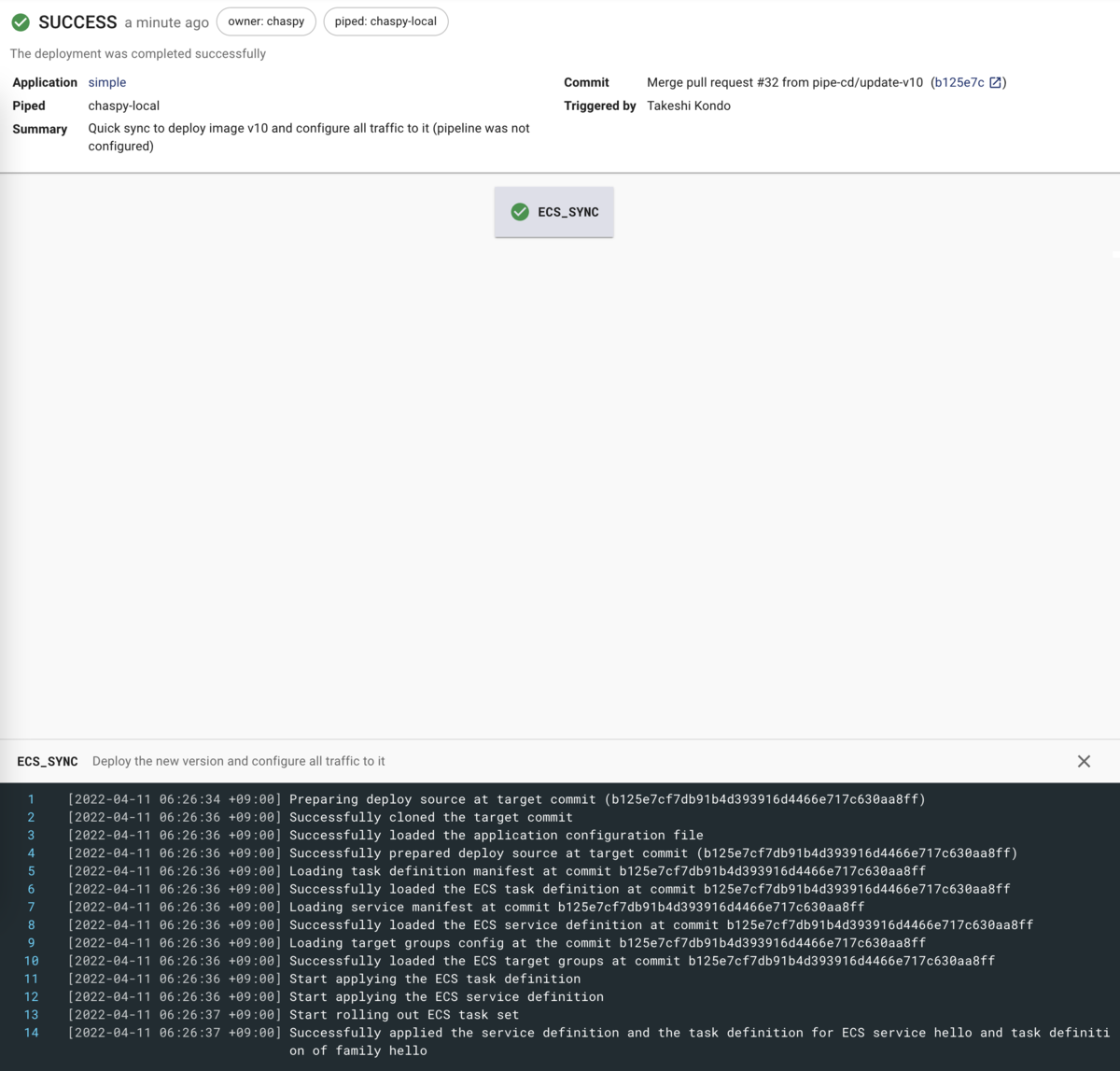

SRE Team は開発チームが作るシステムが安定稼働できるよう、開発チーム自体のシステムの Controlability を高めることや、それに関連する開発者生産性を高めることをミッションにしている。

つまり、ユーザは開発者である。Platform もプロダクトとして考えると、ユーザのことをよく知る必要があるし、ユーザーからフィードバックを得る必要がある。今その Capability をチームとして得られるよう、サーベイやペアプロなどあらゆる方法を試し、獲得しつつある。

僕自身、所属組織の開発者の立場になったことがない、ということがずっと引っかかっていた。一時期は開発チームへ留学をしたいと言ったこともあった(結果的に自身の決断で当時はそれを選択しなかった)。ユーザの立場になったことがない状態でユーザが望むものが本当に作れるのか。目隠し状態で挑んでいるような、そんな気持ちに定期的になっていた。

だから、実際に自分が飛び込んでしまう、という方法を、兼務という形で取ることにした。自分で希望した。たまたまポジションが同じタイミングで空いた。

...というストーリーに SRE Team の立場から言うことはできるが、実際はもっとパーソナルなところから出発した。自分のキャリアをこの1年考えていた。

僕はいつも次どこにいくか、しか考えないようにしている。10年後どうする、20年後どうする、と言ってもうまく描けないし、そうやって間を埋めて計画的に動けるならいいけれど、明確な次があってそのために必要なことにフォーカスする、あとはどういう選択肢が出てくるかはわからんし、その時考えればいい、という考えだ。

SRE Team のメンバーだった時は、所属会社のキャリアパス的にも Engineering Manager か Senior Software Engineer の2択で、どちらもなれたらいいなと思いつつ、興味があったのは EM のほうだった。3年半やって、EM になった。はて、その次は。

そういった中、たまたま所属会社で「キャリア申告/キャリア面談」という制度があることを知った。案内のメールが来て、軽い気持ちで書いてみて、軽い気持ちで「面談を希望する」というチェックボックスにチェックをした。その後設定された面談が僕の今回のキャリアを決めた。

この面談は意図的に直属の上長ではない、斜めの関係の方がアサインされる。まったく別の領域の、上長相当の方だった。その方はかつての同僚から良い評判として名前を聞いたことある方だった。

1時間の面談。事前に相談内容をドキュメントにまとめておいたのが功を奏して、事前に読み込んできてくれていて、短い時間ながらも単刀直入に結論をアドバイスしてくれた。「プロダクト開発の EM を経験したほうがいい」ということだった。

次のキャリアといっても行き先はいろいろある。マネジメント方向で部長・開発部門責任者(Director, VPoE)の方向、THE ENGINEER/MANAGER PENDULUM にあるように、振り子のようにメンバーに戻る方向。あるいは身を置く場所・領域を変えるという方向。

僕個人の立場に立った視点と、所属会社における立ち位置という視点の両方でアドバイスをくださり、それはとても納得感のあるものだった。

SRE や Security といった横断領域に比べて、世の中には圧倒的に事業会社が多い。事業に(より今より直接的に)貢献するという経験があるかないかは大きい。

そして僕自身、ずっとやりたかったことは ビジネスにエンジニアリングで貢献する ことだった。もちろん SRE だって貢献している。しかし、そこの感覚の遠さというのがずっと僕自身の引っ掛かりだった。それを得ることは、SRE だろうとプロダクト開発だろうと、企業組織で生きる中で大きな経験になると思った。

blog.chaspy.me

...ということで"他人のアドバイスは全部実践する"で生きてる僕としては「はい!やります!」となり、金曜にした面談の翌週火曜に直属の上長にキャリア面談を申し込み、内容の共有と、そういうポジションはないか、と相談したら、10月から空くかも、となり、その領域のマネージャと相談し、やることになった。

面談したのは7月後半。8月の前半にはやる方向で固まり、8月後半には体制面含めマネージャたちと相談しながら準備し、9月に社内の関連メンバーに内示をした。

トントン拍子だね、とも見える。自分でももう少し批判的な意見があるかと思ったが、上長、マネージャ、メンバーみんな(懸念が0ではもちろんないにせよ)基本スタンスとしては応援してくれた。

「兼務」という言葉にポジティブ成分とネガティブ成分、どちらが強いかというと、どちらかというとネガティブを感じる人が多いんではないか。僕もそう思う。というのも、時間は有限、身体は1つ、コンテキストスイッチに人類は弱い、となると兼務するとパフォーマンスは落ちそうだ、と考えるのは自然だ。

そんなことはわかってる、何度も自問した。ただ、やってできないこともなさそう、ぐらいには勝機もあった。というのも、もともと担当チームのことはチームに任せるマネジメントスタイルで、僕自身は別のことをやっていたので、身体の予算的には賄えるのはでないか、と。

これは半分正解で、半分間違いだった。1つのチームを見て、自分が他のことをやっている状態と、複数のチームをみる状態というのは違う。明確にマネジメントのスタイルを変えないといけないことに9月終わりにギリギリ気づいた。エンジニアのマネジメントキャリアパスでいうところの 5章 チームの管理 から 6章 複数チームの管理 にステージが変わる。

www.oreilly.co.jp

今まで以上に「何をやらないか」の期待値調整をすることが求められる。幸い、新しく担当するチーム含め、チームの運営自体はマネージャがいなくても回るようになっているし、メンバー皆優秀で信頼できる人たちばかりだ。そういう状況で、EM として何をやって、何をやらないか、その戦略をこれまで以上に考えるいい機会になった。

SRE Team については一部の業務やミーティングなどを Team Lead を立ててお任せする方針を立てて、可処分時間が少ない中、自分がボトルネックにならないように調整した。

新しいチームも近いスタンスで関わる期待値を言語化、すり合わせをしていく予定だ。

この話を別のマネージャと話した時、「純粋なマネジメントというスキルを学ぶ機会になりそう」というコメントをもらってなるほどなと思った。もちろん会話可能・評価可能にするためには Web 開発のスキルも一通り抑えるつもりではあるものの、そのスキルを発揮しにいくわけではない。まさに今考えているようなことを考えざるを得ない状況になったわけだ。

なぜだかマネージャというロールに暗黙の期待値の高さみたいなものがあるような気がする。僕自身も自分の上長に対してあると思う。マネージャはロールである、といいつつも、実際は評価者被評価者という利害関係がある。そして責任者でもあるわけなので、それはそれなりに期待値があるよな、というのもわかる。

ただ、実際にその立場になってみると、頭では理解しながらも不安がある。しかし不安など言っても責任もある。そんなことは言ってられない。やってやろうという気概もある。ここで何食わぬ顔で一見普通に取り組んでしまうと、マネージャはやはり超人なのである、到底やれる気がしない、などと思われるのも不本意でもあり、表現に悩ましい。

一見わかりづらいマネージャの仕事、酸いも甘いも発信していくしかないのだ。

ポジティブな話で締めよう。

SRE Team の状況はとても Exciting である。人数自体を一定に保ったまま、環境の変化に対応し、「Team としての Capability」を確実に向上できていると考えている。これはチームのパフォーマンスが上がり続けていることに他ならない。「個人の実力」を最大限に活かし、イノベーションを起こしてもらいながら、チームとして発揮する価値の総体を大きくしていく、そういったマネジメントの醍醐味みたいなことがどんどんできていくのがとても楽しいし、嬉しく思う。

新しく入るチームは元々担当 EM がいなかったこともあり、自律的に動けており、こちらも個々人のプロフェッショナルな部分を発揮しつつ、全員がチームへのリーダーシップ・フォロワーシップを発揮する、ということができていて、(チーム内のことについては)本当に何もすることがないな、という状況で驚いている。

新しく入る開発領域は、内部で3チームに分かれていて、そのうちの1チームを担当することになる。EM としてはこの3チーム全体のことを考える必要がある。また、ビジネスの状況としても新規開発に対する投資も今後予定されており、それに対して既存の課題をどう解決しながら前に進んでいくのか、まさにビジネスに対してのエンジニアリングの貢献を考えざるを得ない状況にある。もう1名の EM とは得意不得意がいい感じにバラけており(多分)協力しながらより良い世界を作っていきたい。

というわけでマネージャ2年生、まだまだやれることがあるので頑張ります。飲みに誘ってください。